Mac Zoom 客户端存在恶意漏洞:黑客可随意调动摄像头,影响四百万用户!

摘要:据国外媒体近日报道,Mac Zoom客户端暴露出一个严重漏洞,困扰着四百万网络用户! 根据该报告,黑客可以在未经用户同意的情况下远程激活安装了Zoom应用程序的任何Mac相机。

据国外媒体近日报道,Mac Zoom客户端暴露出一个严重漏洞,困扰着四百万网络用户! 根据该报告,黑客可以在未经用户同意的情况下远程激活安装了Zoom应用程序的任何Mac相机。

因此,他们不仅可以在Mac计算机上强制进行视频会议,获取网络摄像头图像,甚至是DoS(拒绝服务)攻击。

今年4月19日,Zoom在美国纳斯达克上市(图为东方IC的付费下载)。

数以百万计的Mac终端受到影响!

Zoom是一种电话会议服务,具有非常受欢迎的功能,允许用户向任何人发送会议链接,收件人可以在浏览器中打开链接后启动缩放客户端并在本地激活相机。 目前,全球约有750,000家公司正在使用Zoom进行日常业务。 安全研究员Jonathan Leitschuh研究了它,因为Curious Zoom如何实现该功能,但发现了一个安全漏洞。

Leitschuh在他的个人博客中写道,他早在三个月前就报告了Zoom的漏洞,并给公司足够的时间(90天公开披露截止日期)来解决问题。 但是,在缩放列表的准备期间,似乎没有足够的工作,并且6月21日发布的补丁仍然很容易被发现和绕过。

此外,Leitschuh确认即使卸载了Zoom客户端,问题仍然存在! 因为它在本地安装本地主机服务器以侦听端口19421,并且服务器可以在没有用户干预的情况下重新安装缩放:用户可以向任何人发送缩放会议链接,只要对方在浏览器中打开链接即可。 他们的Zoom客户端将自动在本地计算机上打开并运行。 简而言之,Zoom通过端口19421运行API(应用程序界面)。但是,Zoom指令手册和任何其他文档中未提及此端口和相关API。 Leitschuh还说,这个界面完全暴露在互联网上,任何网站和个人都可以访问。

“我访问的任何网站都可能与我在Mac上运行的这个网络服务器进行交互。”“这对我来说是一个巨大的危险信号,作为一名安全研究员!”此外,Leitschuh还透露,Zoom缺乏“足够”的自动更新功能 “,所以仍然有用户运行旧版本的应用程序。

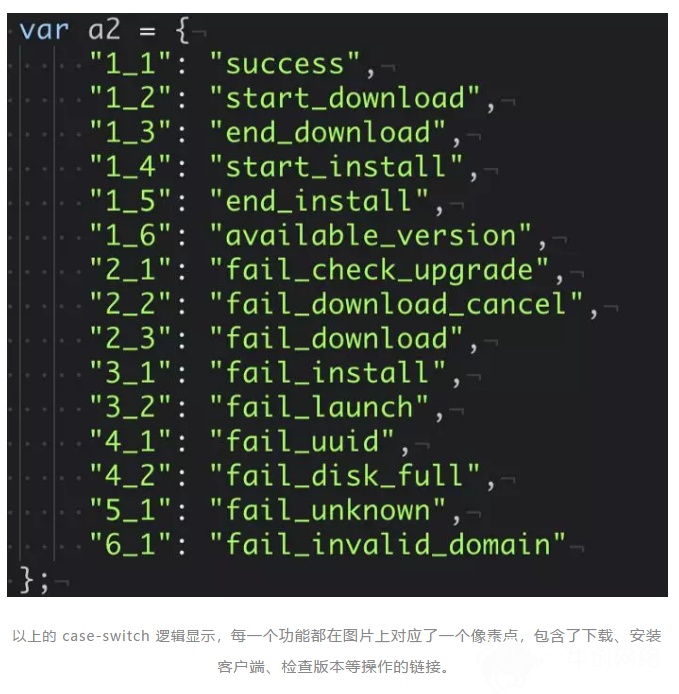

Zoom网站上的一段代码显示了localhost服务器的存在。

访问会议链接时显示的浏览器控制台日志。

Leitschuh进一步发现,当Mac用户在网页上点击指向缩放视频会议的链接时,该网页不会发布常规的AJAX请求,而是加载保存在服务器中的非常小的空白图像。

上述案例切换逻辑显示每个功能对应于图像上的像素,包括下载链接,安装客户端,检查版本等。

至于为什么Web服务器返回图像文件大小的编码数据? Leitschuh说这是因为Zoom绕过了跨源资源共享(CORS),因此浏览器可以忽略在localhost上运行的服务器的任何CORS策略。

作为回应,Zoom最近表示他们将尽快删除隐藏的错误,并将在本月晚些时候启动更新,以允许用户保存视频通话首选项,以便在添加新呼叫时网络摄像头可以保持关闭状态。 状态 - 进一步保护用户隐私。 但截至目前,这种重新安装的“特征”仍然存在。

用户如何快速修复错误?

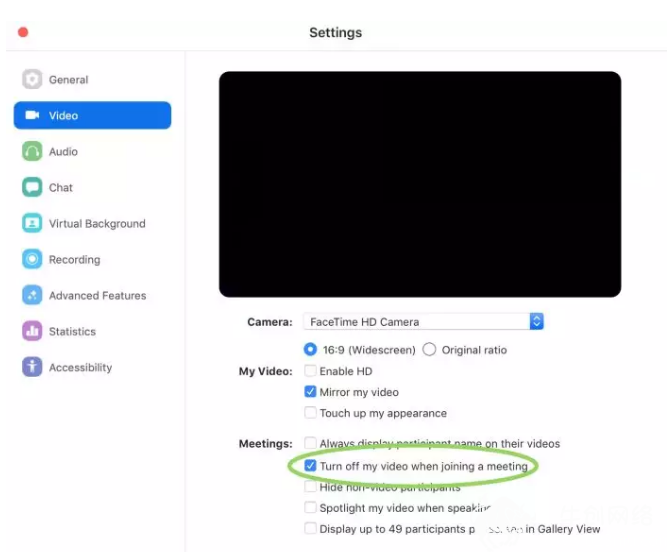

但是,用户现在可以“修复”此问题。 Leitschuh强调,用户首先需要确保他们的Mac应用程序是最新的,并禁止Zoom打开他们相机的会议权限设置,如下所示,单击“参加会议时关闭视频”按钮。

此外,用户还可以运行以下终端命令:

# For just your local account defaults write ~/Library/Preferences/us.zoom.config.plist ZDisableVideo 1 # For all users on the machine sudo defaults write /Library/Preferences/us.zoom.config.plist ZDisableVideo 1

要卸载Web服务器,用户可以运行lsof -i:19421来获取进程的PID,然后执行kill -9 [进程号],然后删除〜/ .zoomus目录以清除Web服务器应用程序文件。

要防止在更新后还原此服务器,您还可以在终端中执行以下操作:

# To prevent the vulnerable server from running on your machine # (this does not impact Zoom functionality), run these two lines in your Terminal. pkill "ZoomOpener"; rm -rf ~/.zoomus; touch ~/.zoomus && chmod 000 ~/.zoomus; pkill "RingCentralOpener"; rm -rf ~/.ringcentralopener; touch ~/.ringcentralopener && chmod 000 ~/.ringcentralopener; # (You may need to run these lines for each user on your machine.)

有关此问题的更多解决方案,请单击此链接:https://gist.github.com/karanlyons/1fde1c63bd7bb809b04323be3f519f7e#file-zoom_fix-md。

开发人员怎么想?

对于此漏洞,Hacker News的开发人员也进行了热烈的讨论。

@latexr:

我不得不呕吐一件似乎是别人的事情,但对我来说这是一个非常严重的问题!

Zoom每次启动时都将其APP注册为`tel:`链接的处理程序,似乎无法禁用它。 在我看来,强制默认设置的公司不值得信赖! 此外,他们的团队对漏洞的反应也非常缺乏,所以我可以说这个漏洞事件并不令人惊讶。

@seandougall:

坦率地说,我不太明白上面所说的“难以安全”。

每个人都知道macOS有一个简单的工具来处理自定义URL方案。 对于此会议链接,请使用https:// zoom.us / j / 492468757。 我的想法是对URL进行服务器端重定向,例如“Zoomus:// 492468757”,是否可以使用操作系统的内置服务在本地启动Zoom? 这不需要任何类型的第三方守护程序,也不需要用户可以轻松卸载的常规应用程序。

- 那么,这次行动难吗?

@thijsvandien:

我得打电话给这位研究员! 这个漏洞非常可怕。

我真的很喜欢Zoom,但重新安装这个“功能”是对我的信任的巨大侵犯,现在找到一个有效的视频聊天工具变得越来越困难。 也许强制沙箱和受信任的第三方检查是唯一的前进方式。

参考链接:https://medium.com/bugbountywriteup/zoom-zero-day-4-million-webcams-maybe-an-rce-just-get-them-to-visit-your-website-ac75c83f4ef5

上一篇:Android App 在没有授权的情况下也能获取你的权限?!

下一篇:华为鸿蒙系统的这些细节和Google的安卓系统大不相同

Warning: file_put_contents(/www/wwwroot/www.023niu.com/caches/caches_tpl_data/caches_data/dbb9dfb7583cf7fc6b2203caae00938b.cache.php): failed to open stream: Permission denied in /www/wwwroot/www.023niu.com/phpcms/libs/classes/cache_file.class.php on line 60

人机验证(Captcha)绕过方法:使用Chrome开发者工具在目标网站登录页面上执行简单的元素编辑,以实现Captcha绕过

牛创网络: " 人机身份验证(Captcha)通常显示在网站的注册,登录名和密码重置页面上。 以下是目标网站在登录页面中排列的验证码机制。 从上图可以

2020-01-26 12:44:09 )9726( 亮了

自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

牛创网络: "自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

2020-01-30 14:04:47 )6608( 亮了

Grafana CVE-2020-13379漏洞分析:重定向和URL参数注入漏洞的综合利用可以在任何Grafana产品实例中实现未经授权的服务器端请求伪造攻击SSRF

牛创网络: "在Grafana产品实例中,综合利用重定向和URL参数注入漏洞可以实现未经授权的服务器端请求伪造攻击(SSRF)。该漏洞影响Grafana 3 0 1至7 0 1版本。

2020-08-12 14:26:44 )4757( 亮了

Nginx反向代理配置及反向代理泛目录,目录,全站方法

牛创网络: "使用nginx代理dan(sui)是http响应消息写入服务地址或Web绝对路径的情况。 写一个死的服务地址是很少见的,但它偶尔也会发生。 最棘手的是写入web绝对路径,特别是如果绝对路径没有公共前缀

2019-06-17 10:08:58 )4236( 亮了

fortify sca自定义代码安全扫描工具扫描规则(源代码编写、规则定义和扫描结果展示)

牛创网络: "一般安全问题(例如代码注入漏洞),当前fortify sca规则具有很多误报,可通过规则优化来减少误报。自带的扫描规则不能检测到这些问题。 需要自定义扫描规则,合规性角度展示安全风险。

2020-02-12 10:49:07 )3851( 亮了

整理几款2020年流行的漏洞扫描工具

牛创网络: "漏洞扫描器就是确保可以及时准确地检测信息平台基础架构的安全性,确保业务的平稳发展,业务的高效快速发展以及公司,企业和国家 地区的所有信息资产的维护安全。

2020-08-05 14:36:26 )2893( 亮了

微擎安装使用技巧-微擎安装的时候页面显示空白是怎么回事?

牛创网络: "我们在公众号开发中,有时候会用到微擎,那我们来看一下微擎安装的时候页面显示空白是怎么回事吧

2019-06-08 15:34:16 )2449( 亮了

渗透测试:利用前端断点拦截和JS脚本替换对前端加密数据的修改

牛创网络: " 本文介绍的两种方法,虽然断点调试比JS脚本代码替换更容易,但是JS脚本代码替换方法可以实现更强大的功能,测试人员可以根据实际需要选择适当的测试方法

2020-01-07 09:34:42 )2238( 亮了

从工业界到学界盘点SAS与R优缺点比较

牛创网络: "虽然它在业界仍然由SAS主导,但R在学术界广泛使用,因为它的免费开源属性允许用户编写和共享他们自己的应用程序 然而,由于缺乏SAS经验,许多获得数据分析学位的学生很难找到工作。

2019-07-13 22:25:29 )2017( 亮了

PayPal登录界面高危漏洞:分析身份验证机制,通过请求验证码质询服务端(reCAPTCHA challenge),获取注册邮箱和明文密码

牛创网络: "PayPal登录界面高危漏洞:分析身份验证机制,通过请求验证码质询服务端(reCAPTCHA challenge),获取PayPal注册邮箱和明文密码。

2020-02-03 10:43:56 )1935( 亮了