流氓应用程序收集隐私:分析Apple设备剪贴板上泄漏GPS信息的潜在危险

摘要:分析Apple设备剪贴板上泄漏GPS信息潜在危险。当 iPhone或iPad用户使用APP时,不可避免某些APP会请求打开定位权限,以便获得用户的当前位置,例如地图,外卖店和其他生活方式的应用程序。

分析Apple设备剪贴板上泄漏GPS信息潜在危险。当 iPhone或iPad用户使用APP时,不可避免某些APP会请求打开定位权限,以便获得用户的当前位置,例如地图,外卖店和其他生活方式的应用程序。

因此,在APP应用程序中有良好习惯的用户通常为各种应用程序设置权限,它将阻止某些恶意应用程序获得用户定位和恶意利用。

但是,威胁始终是不可预测的。最近,外国安全研究人员提出了一种无需获取定位许可即可获取用户当前位置的方法。考虑到可能使用的想法,基于其危害性,希望提高警惕并仔细安装不太可能来自源头的软件。

方法分析

由于iOS和iPadOS应用程序可以不受限制地访问系统中的通用剪贴板,就像在微信上复制淘宝密码,然后打开淘宝应用程序,读取密码并直接打开指定产品一样。

因此,用户只需要将内置“相机”应用程序拍摄的照片复制到普通剪贴板中,就可以在无意中向应用程序显示其精确位置。

并且由于摄像机被授予了位置许可,因此图像通常嵌入EXIF属性,其中包含GPS坐标,并且用户使用的任何应用程序都可以在将此类照片复制到剪贴板后将准确推断用户的确切位置。

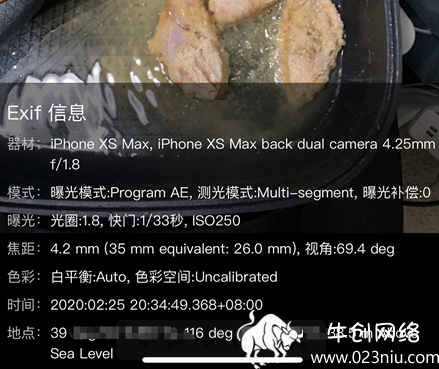

拿最近拍摄的炸鸡翅照片的示例。设备信息,时间和位置将通过EXIF信息公开。应该注意的是,这张照片的位置标有经度和纬度。

开发人员可以使用Image I / O Framework APICGImageSourceCopyProperties来读取这些图片中的EXIF属性。

重要的是,用户不会察觉到窃取信息的整个过程,并且位置被无意泄漏。

当前,所有运行最新版本的iOS和iPadOS(版本13.3)的Apple设备均受到影响。

在iOS中,定位服务基于CoreLocation框架。CLLocationManager,CLLocationManagerDelegate和CLLocation主要用于定位。CLLocationManager类是位置服务管理类。 它使我们能够获取信息,例如设备的位置,高度,速度和运行方向。也可以监控设备进出某个区域。CLLocationManagerDelegate是CLLocationManager类的委托协议。CLLocation类封装位置和高度信息。

因此,某些应用程序可以在没有用户请求的情况下通过分析用户IP地址的地理位置来推断用户的位置,但是这种方法在用户要去上班的今天或市场的范围内并不准确 。

总之,要实现攻击,必须完成三个步骤:

1.用户授予“相机”应用访问位置服务的权限

2.用户使用“相机”应用拍摄照片

3.用户将照片复制到剪贴板

第1步几乎是大多数手机的默认配置,第2步和第3步也是高频操作,因此攻击所需要的条件经常性地处理达成状态。

iOS和iPadOS旨在允许应用程序仅在前台处于活动状态时才读取剪贴板。 但是,恶意应用程序可以使用其他技术来增加应用程序读取剪贴板的可能性。

例如,只要在“今日视图”中可见,小部件扩展就可以读取剪贴板。因此,每次用户滑动到“今日视图”时

,“今日视图”顶部的小部件都可以读取剪贴板。在iPadOS上,用户可以将“今日视图”配置为在主屏幕上始终可见,从而允许恶意应用程序小部件更多时间和频率访问剪贴板。

演示

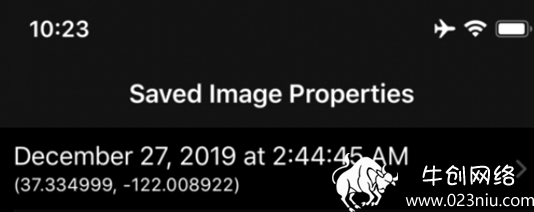

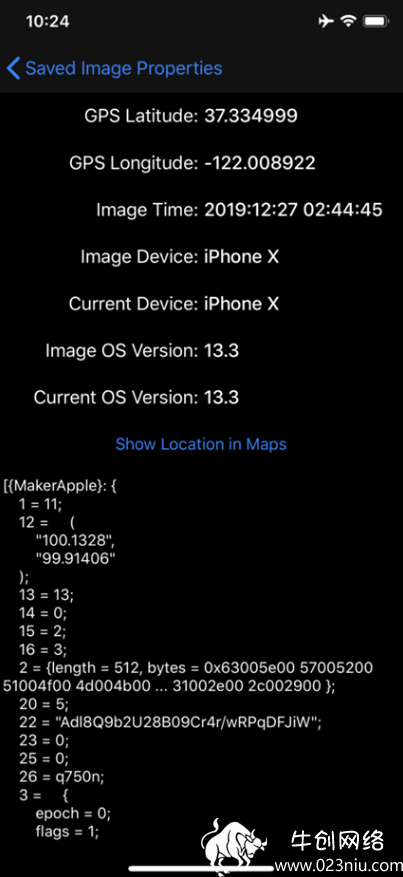

为了说明剪贴板漏洞,安全研究人员开发了一个应用程序KlipboardSpy,该应用程序在剪贴板每次进入前台时都会读取剪贴板。如果在剪贴板上检测到带有GPS信息的照片,则该应用程序将存储照片属性。

之后,该应用程序将立即在表格视图中列出所有保存的照片属性。如下所示:

KlipboardSpy的原理如下:KlipboardSpy.swift文件主要用于读取和存储照片属性。每次激活应用程序时,都会调用readClipboard()方法来读取剪贴板的内容。如果包含照片,则该方法解析其属性并查找GPS位置信息。如果找到,它将被存储在数据库中。

为了最大程度地访问剪贴板,安全研究人员向应用程序添加了iOS小部件扩展(将在今日视图显示)。窗口小部件扩展大大增加了应用程序可以访问剪贴板的可能性。

只要窗口小部件显示在“今日”视图中,该应用程序就会调用viewDidAppear(_:)方法,然后调用readClib

oard()方法。此外,安全研究人员添加了一个应用程序组,以便小部件可以与其应用程序共享捕获的剪贴板内容。

在iOS系统的今日视图中,可以看到该应用程序在后台运行并显示一行文字。

与iPhone的今日视图不同,iPadOS始终可以显示在前端以随时读取剪贴板中的内容。

总结一下

安全研究人员表示,他们于2020年1月2日向Apple提交了相关的源代码,但Apple通知他们,他们没有发现此“漏洞”有任何问题。按理说,苹果公司应该发布剪贴板访问控制功能。

鉴于此,“漏洞”可能会在iOS和iPadOS系统中长期存在。

必须知道,此功能可以合法存在于任何APP应用程序中,无论是APP的制造商意图暗中分析用户的活动状况以得出其消费习惯,还是攻击者试图通过以下方式获取用户的每日数据:用户的活动曲线、旅行地点,甚至更进一步,例如《纽约时报》曝光的美国大数据公司以前使用用户的位置信息通过绘制活动地图来跟踪特朗普的每日旅程。

通过此发现,很容易知道恶意应用程序可以主动监视剪贴板并获取可以在剪贴板上找到的所有内容,包括联系人,照片,电话号码,电子邮件,网上银行信息,URL,官方文档PDF,音频文件 ,Word文档,电子表格和密码只要可以通过关键字标识,就可以进行过滤和上传。

用户将永远忘记他们可能留在剪贴板上的内容。此外,该应用程序可能会恶意更改剪贴板的内容,例如更改银行卡号,甚至是比特币钱包地址,前提是找不到它,从而被Apple从商店中删除。

当然,为了隐藏起见,对于那些通过关键字监视剪贴板的词汇并秘密上传它们的恶意应用,您可以在复制文本或图片并将其粘贴到其他应用程序后及时复制无意义的字符串,以防止信息被盗用。用户仍应尽可能仅安装大型APP,并从常规应用程序市场下载它们,定期清理手机上的应用程序,删除手机上不必要和不常使用的APP,并减少私人信息和敏感数据的机会 被秘密获得。

相关热词搜索:流氓应用程序 收集隐私 苹果设备 剪贴板 GPS信息泄漏 重庆网络安全公司

上一篇:绕过Android SDK网络安全配置:Frida脚本利用,测试脚本分析脚本的运行机制

下一篇:APT攻防之DLL劫持技术与白利用结合

Warning: file_put_contents(/www/wwwroot/www.023niu.com/caches/caches_tpl_data/caches_data/dbb9dfb7583cf7fc6b2203caae00938b.cache.php): failed to open stream: Permission denied in /www/wwwroot/www.023niu.com/phpcms/libs/classes/cache_file.class.php on line 60

人机验证(Captcha)绕过方法:使用Chrome开发者工具在目标网站登录页面上执行简单的元素编辑,以实现Captcha绕过

牛创网络: " 人机身份验证(Captcha)通常显示在网站的注册,登录名和密码重置页面上。 以下是目标网站在登录页面中排列的验证码机制。 从上图可以

2020-01-26 12:44:09 )9757( 亮了

自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

牛创网络: "自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

2020-01-30 14:04:47 )6614( 亮了

Grafana CVE-2020-13379漏洞分析:重定向和URL参数注入漏洞的综合利用可以在任何Grafana产品实例中实现未经授权的服务器端请求伪造攻击SSRF

牛创网络: "在Grafana产品实例中,综合利用重定向和URL参数注入漏洞可以实现未经授权的服务器端请求伪造攻击(SSRF)。该漏洞影响Grafana 3 0 1至7 0 1版本。

2020-08-12 14:26:44 )4764( 亮了

Nginx反向代理配置及反向代理泛目录,目录,全站方法

牛创网络: "使用nginx代理dan(sui)是http响应消息写入服务地址或Web绝对路径的情况。 写一个死的服务地址是很少见的,但它偶尔也会发生。 最棘手的是写入web绝对路径,特别是如果绝对路径没有公共前缀

2019-06-17 10:08:58 )4241( 亮了

fortify sca自定义代码安全扫描工具扫描规则(源代码编写、规则定义和扫描结果展示)

牛创网络: "一般安全问题(例如代码注入漏洞),当前fortify sca规则具有很多误报,可通过规则优化来减少误报。自带的扫描规则不能检测到这些问题。 需要自定义扫描规则,合规性角度展示安全风险。

2020-02-12 10:49:07 )3857( 亮了

整理几款2020年流行的漏洞扫描工具

牛创网络: "漏洞扫描器就是确保可以及时准确地检测信息平台基础架构的安全性,确保业务的平稳发展,业务的高效快速发展以及公司,企业和国家 地区的所有信息资产的维护安全。

2020-08-05 14:36:26 )2899( 亮了

微擎安装使用技巧-微擎安装的时候页面显示空白是怎么回事?

牛创网络: "我们在公众号开发中,有时候会用到微擎,那我们来看一下微擎安装的时候页面显示空白是怎么回事吧

2019-06-08 15:34:16 )2451( 亮了

渗透测试:利用前端断点拦截和JS脚本替换对前端加密数据的修改

牛创网络: " 本文介绍的两种方法,虽然断点调试比JS脚本代码替换更容易,但是JS脚本代码替换方法可以实现更强大的功能,测试人员可以根据实际需要选择适当的测试方法

2020-01-07 09:34:42 )2242( 亮了

从工业界到学界盘点SAS与R优缺点比较

牛创网络: "虽然它在业界仍然由SAS主导,但R在学术界广泛使用,因为它的免费开源属性允许用户编写和共享他们自己的应用程序 然而,由于缺乏SAS经验,许多获得数据分析学位的学生很难找到工作。

2019-07-13 22:25:29 )2020( 亮了

PayPal登录界面高危漏洞:分析身份验证机制,通过请求验证码质询服务端(reCAPTCHA challenge),获取注册邮箱和明文密码

牛创网络: "PayPal登录界面高危漏洞:分析身份验证机制,通过请求验证码质询服务端(reCAPTCHA challenge),获取PayPal注册邮箱和明文密码。

2020-02-03 10:43:56 )1941( 亮了