新型Android应用漏洞:Strandhogg

摘要:当银行卡余额神秘地消失时,惊讶不。这次,我将告诉您有关新的Android应用程序漏洞的信息,这些漏洞不仅会使银行卡余额消失,而且还会偷拍监听。

昨天下午,挪威的一家安全公司披露了一个Android应用程序漏洞,并将其命名为StrandHogg一词,该词描述了维京海盗的海盗袭击策略。 值得庆幸的是,Google已采取措施解决了该漏洞,并暂停了受影响的应用程序。

至于银行卡余额的神秘消失,这发生在捷克共和国的许多银行。 非法攻击者使用StrandHogg漏洞,并使用BankBot Trojan这样的恶意软件以无声方式窃取多个银行用户的卡余额,从而触发东欧金融机构的安全服务提供商的多次请求。

StrandHogg:Viking海盗式Android应用程序漏洞

StrandHogg是Android多任务系统中的一个应用程序漏洞。 该漏洞利用基于一个称为“ taskAffinity”的Android控件设置,该控件允许任意程序(包括恶意应用程序)随意使用多任务系统中的任何身份。

从零时差验证来看,Android的多任务系统中确实存在StrandHogg漏洞。 一旦安装并使用了恶意程序,它就可以成功地伪装合法的应用程序,获得更高的权限,窃取信息或执行任意恶意操作。

简而言之,在中风之后,当我们单击正常应用程序的图标时,使用Strandhogg漏洞的恶意应用程序可以拦截劫持任务并向用户显示虚假的应用程序界面。

此时,不知道真相的人将在错误的界面上输入帐号,密码并放心进行任何操作,而无需任何预防措施。 众所周知,与您的隐私相关的敏感信息将在输入后立即发送给攻击者。 攻击者可以利用此敏感信息做更多的事情。

也许登录一个银行帐户并偷钱是一个相对较小的攻击。

我可以用StrandHogg做什么?

访问摄像头和麦克风,获取设备位置,读取SMS,捕获登录凭据(包括通过SMS包含2FA代码),访问私人照片和视频,访问联系人...这些看似基本但与手机相关的闭环功能 安全性,只要成功利用Strandhogg漏洞,恶意应用程序都可以请求上述权限。

简而言之,Strandhogg漏洞使我们的电话不再配备恶意应用程序,并且由于这种防御措施,我们无法知道何时打开。 对漏洞进行零日验证时,恶意程序已成功伪装成合法应用程序,并确定了测试目标。 当然,它仅用于测试,每个人都不应随意尝试。

令人震惊的是,所有Android版本(包括最新的Android 10)都存在Strandhogg漏洞。 随后,经过零日验证,挪威安全公司表示,GooglePlay商店中可用的前500个Android应用程序可以劫持所有应用程序的进程,以通过StrandHogg攻击执行恶意操作。

维京人StrandHogg独有

1.不需要复杂的根攻击:StrandHogg漏洞之所以独特,主要是因为它最大程度地增强了Android多任务系统的弱点。 如果没有root用户,它将允许恶意程序伪装成设备上的任意程序,从而帮助黑客实施复杂且高风险的攻击。

2.无法检测到Stranghodd漏洞:可以防御攻击,但不幸的是,到目前为止,还没有出现针对Stranghodd漏洞的阻止方法,甚至没有相对可靠的检测方法。 普通用户只能通过一些异常异常来发现问题,例如登录的应用程序需要登录,单击用户界面按钮链接时它不起作用或后退按钮不能正常工作。

3.扩大UI欺骗的风险:很多人都听说过UI欺骗。 甚至早在2015年,宾夕法尼亚州立大学就以白皮书的形式详述了一种可用于UI欺骗的理论攻击。 一旦没有得到有效控制,StrandHogg漏洞的出现,多个程序的同时劫持等一旦大规模传播,将进一步扩大UI欺骗的风险。

并非所有发现的漏洞都将被利用,但攻击者将永远不会错过那些有价值的漏洞。

挪威安全公司明确指出,已经发现了36个在野外使用StrandHogg漏洞的应用程序。 尽管无法直接通过googlePlay存储区下载和安装这些应用程序,但不能保证用户下载的应用程序已被感染,因为这些应用程序(作为第二阶段有效负载)已安装在某些用户的设备上。

StrandHogg利用样本复制

与特权提升等相对较熟悉的漏洞不同,Strandhogg漏洞的威胁级别实际上无法明确定义,因为它的存在更像是为恶意程序打开了一扇门。 至于使用后是小的威胁还是巨大的冲击,关键在于恶意程序本身处于威胁级别。

当挪威安全公司披露StrandHogg漏洞信息时,它是第一时间检测使用StrandHogg漏洞作为示例的恶意软件,并再现了该恶意软件使用StrandHogg漏洞的主要策略。

1.使用GooglePlay分发恶意程序

通常情况下,大多数正常程序都将驻留在Google Play中,而利用StrandHogg漏洞的恶意程序则通过多个恶意下载器安装,但会选择在Google Play上传播。

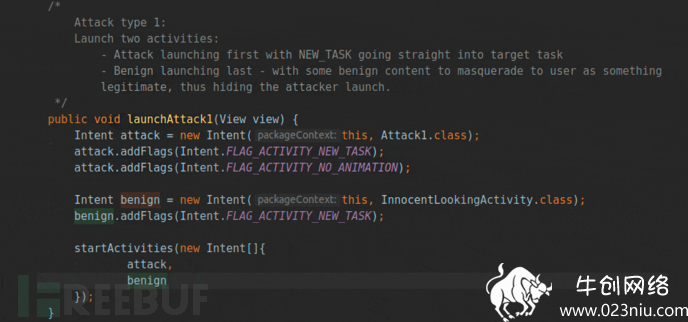

从代码部分可以看到,当恶意应用程序在一个或多个活动上设置taskAffinity以匹配任何第三方应用程序的packageName时,该漏洞利用将起作用。 然后,通过将恶意活动与清单中的allowTaskReparenting =“ true”结合使用,或通过使用Intent.FLAG_ACTIVITY_NEW_TASK的意图标志来启动该活动,将其放置在目标任务的内部和顶部。

这时,恶意应用程序成功劫持了目标,并且当用户再次单击目标应用程序时,该恶意程序将假装为正常程序,显示用户界面以使用户感到困惑。

2.伪装多个正常程序

同时打开N个应用程序是现代人的日常工作。 在StrandHogg漏洞的威胁下,Android的多任务系统也为恶意程序打开了大门。 同时启动两个(或多个)活动android.app.Activity#startActivities(android.content.Intent []),恶意程序可以利用StrandHogg漏洞。 在后台同时伪装成两个普通应用。

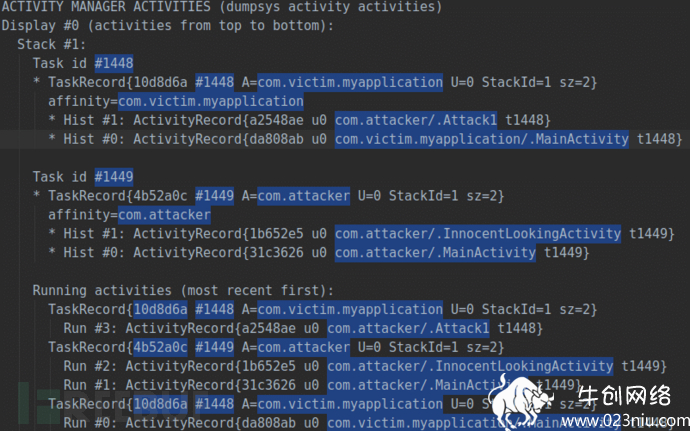

同样,受攻击的用户无法检测到恶意程序的恶意行为,只是设备可能会略微闪烁。 仅当我们查看它时,输入adb shell dumpsys活动活动,我们才能看到攻击活动已经存在,并且它保持休眠状态,直到下次启动该应用程序为止。

3. AllowTask父级化

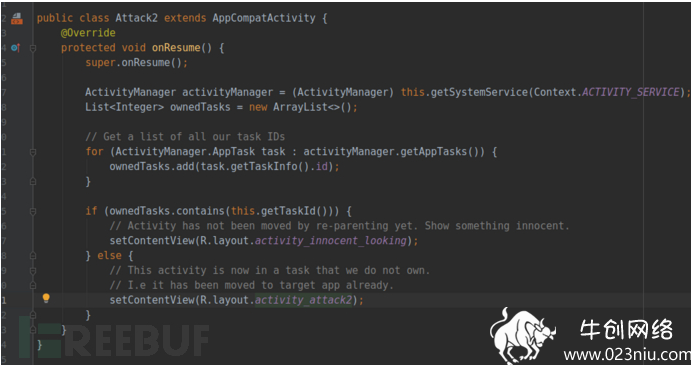

当伪装的正常程序再次启动时,利用StrandHogg漏洞的恶意程序暴露了一个名为allowTaskReparenting的新属性。 这将导致Android操作系统重新评估所有任务和活动,并找到标记有该属性的活动并在启动相关任务之前将其移动。

这样,恶意程序将根据新启动程序的情况及时更新屏幕上显示的内容。

从示例的角度来看,StrandHogg漏洞确实为恶意程序打开了大门。

零日反射

Android漏洞是一个古老的话题,但是您不能忽略它的威胁。

实际上,在Android操作系统的开源海洋中,不仅存在诸如StrandHogg漏洞之类的维京风格的海盗策略,而且还存在各种已知和未知的漏洞威胁。 得益于Android操作系统的努力,Android操作系统漏洞的威胁趋于稳定,但我们不能掉以轻心,因为犯罪分子的攻击一直在发生。

相关热词搜索:新型漏洞 Android应用漏洞 Strandhogg

上一篇:从Avast防病毒软件中发现价值5,000美元的反射XSS

下一篇:谷歌修复了一个重要的DoS缺陷,在Android中被跟踪为CVE-2019-2232

Warning: file_put_contents(/www/wwwroot/www.023niu.com/caches/caches_tpl_data/caches_data/dbb9dfb7583cf7fc6b2203caae00938b.cache.php): failed to open stream: Permission denied in /www/wwwroot/www.023niu.com/phpcms/libs/classes/cache_file.class.php on line 60

人机验证(Captcha)绕过方法:使用Chrome开发者工具在目标网站登录页面上执行简单的元素编辑,以实现Captcha绕过

牛创网络: " 人机身份验证(Captcha)通常显示在网站的注册,登录名和密码重置页面上。 以下是目标网站在登录页面中排列的验证码机制。 从上图可以

2020-01-26 12:44:09 )9780( 亮了

自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

牛创网络: "自动发现IDOR(越权)漏洞的方法:使用BurpSuite中的Autozie和Autorepeater插件来检测和识别IDOR漏洞,而无需手动更改每个请求的参数

2020-01-30 14:04:47 )6617( 亮了

Grafana CVE-2020-13379漏洞分析:重定向和URL参数注入漏洞的综合利用可以在任何Grafana产品实例中实现未经授权的服务器端请求伪造攻击SSRF

牛创网络: "在Grafana产品实例中,综合利用重定向和URL参数注入漏洞可以实现未经授权的服务器端请求伪造攻击(SSRF)。该漏洞影响Grafana 3 0 1至7 0 1版本。

2020-08-12 14:26:44 )4769( 亮了

Nginx反向代理配置及反向代理泛目录,目录,全站方法

牛创网络: "使用nginx代理dan(sui)是http响应消息写入服务地址或Web绝对路径的情况。 写一个死的服务地址是很少见的,但它偶尔也会发生。 最棘手的是写入web绝对路径,特别是如果绝对路径没有公共前缀

2019-06-17 10:08:58 )4241( 亮了

fortify sca自定义代码安全扫描工具扫描规则(源代码编写、规则定义和扫描结果展示)

牛创网络: "一般安全问题(例如代码注入漏洞),当前fortify sca规则具有很多误报,可通过规则优化来减少误报。自带的扫描规则不能检测到这些问题。 需要自定义扫描规则,合规性角度展示安全风险。

2020-02-12 10:49:07 )3858( 亮了

整理几款2020年流行的漏洞扫描工具

牛创网络: "漏洞扫描器就是确保可以及时准确地检测信息平台基础架构的安全性,确保业务的平稳发展,业务的高效快速发展以及公司,企业和国家 地区的所有信息资产的维护安全。

2020-08-05 14:36:26 )2903( 亮了

微擎安装使用技巧-微擎安装的时候页面显示空白是怎么回事?

牛创网络: "我们在公众号开发中,有时候会用到微擎,那我们来看一下微擎安装的时候页面显示空白是怎么回事吧

2019-06-08 15:34:16 )2453( 亮了

渗透测试:利用前端断点拦截和JS脚本替换对前端加密数据的修改

牛创网络: " 本文介绍的两种方法,虽然断点调试比JS脚本代码替换更容易,但是JS脚本代码替换方法可以实现更强大的功能,测试人员可以根据实际需要选择适当的测试方法

2020-01-07 09:34:42 )2243( 亮了

从工业界到学界盘点SAS与R优缺点比较

牛创网络: "虽然它在业界仍然由SAS主导,但R在学术界广泛使用,因为它的免费开源属性允许用户编写和共享他们自己的应用程序 然而,由于缺乏SAS经验,许多获得数据分析学位的学生很难找到工作。

2019-07-13 22:25:29 )2021( 亮了

PayPal登录界面高危漏洞:分析身份验证机制,通过请求验证码质询服务端(reCAPTCHA challenge),获取注册邮箱和明文密码

牛创网络: "PayPal登录界面高危漏洞:分析身份验证机制,通过请求验证码质询服务端(reCAPTCHA challenge),获取PayPal注册邮箱和明文密码。

2020-02-03 10:43:56 )1943( 亮了